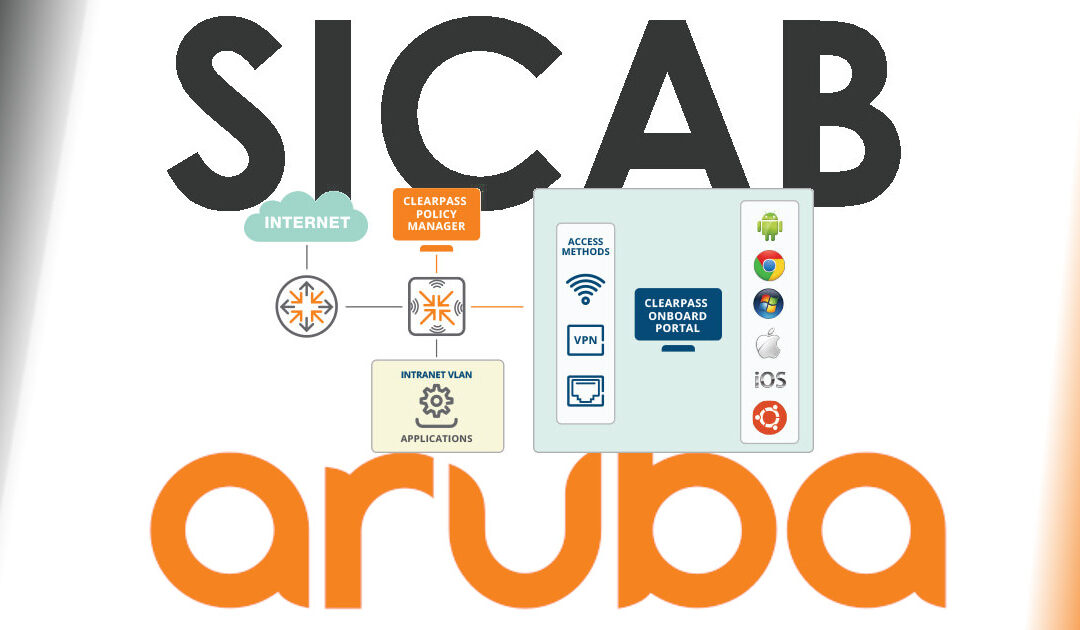

Informazioni sulla sicurezza informatica privacy e privacy policy di sicurezza dei Dati - altri scaricare png - Disegno png trasparente Blocco png scaricare.

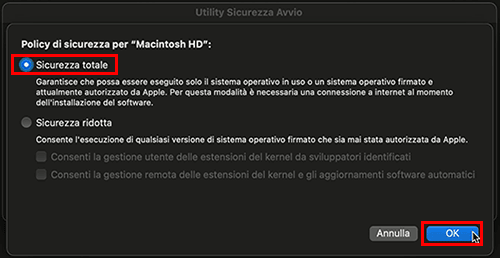

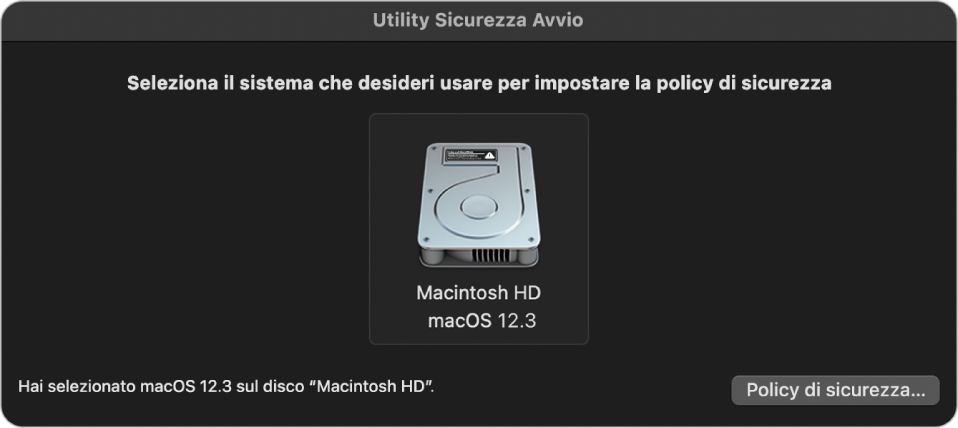

Controllo delle politiche di sicurezza per il disco di avvio per i Mac dotati di chip Apple - Supporto Apple (IT)

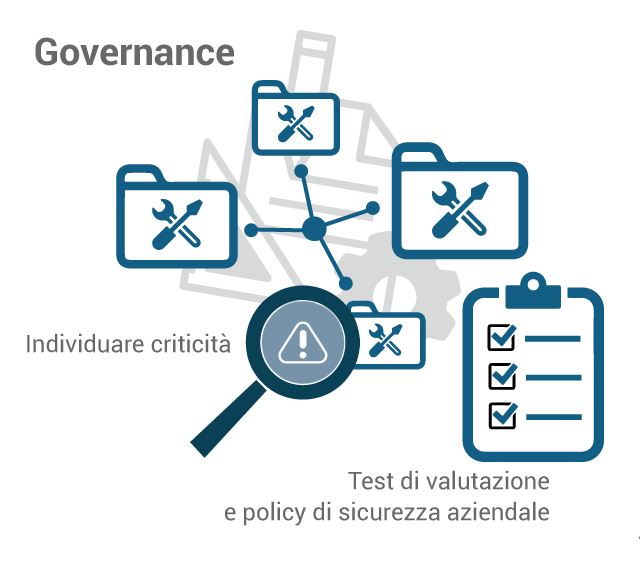

Le policy di sicurezza informatica nel nuovo Regolamento Europeo sulla privacy - ICT Security Magazine